Khi nhu cầu du lịch toàn cầu tăng cao, đội ngũ Microsoft Threat Intelligence đã ghi nhận một chiến dịch lừa đảo mạo danh trang đặt phòng trực tuyến Booking.com, nhắm vào các tổ chức trong ngành khách sạn. Chiến dịch này sử dụng kỹ thuật ClickFix – một phương pháp tấn công "phi truyền thống" dựa trên thao tác lừa đảo tâm lý – để phát tán nhiều loại phần mềm độc hại đánh cắp thông tin đăng nhập, phục vụ mục đích gian lận tài chính và đánh cắp dữ liệu thanh toán. Tính đến tháng 2/2025, chiến dịch này vẫn đang tiếp diễn.

Chiến dịch lừa đảo này chủ yếu nhắm đến các cá nhân làm việc tại các tổ chức trong lĩnh vực khách sạn ở Bắc Mỹ, Châu Đại Dương, Nam Á, Đông Nam Á và khu vực châu Âu – những người thường xuyên tương tác, làm việc với trang Booking.com. Các tin nhắn giả mạo được gửi tới mục tiêu có nội dung giống như thông báo từ công ty.

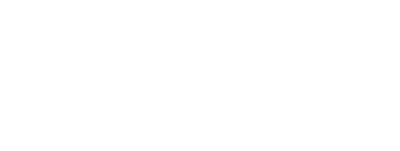

Mẫu email lừa đảo khác, giả mạo yêu cầu người nhận xử lý phản hồi tiêu cực về khách sạn

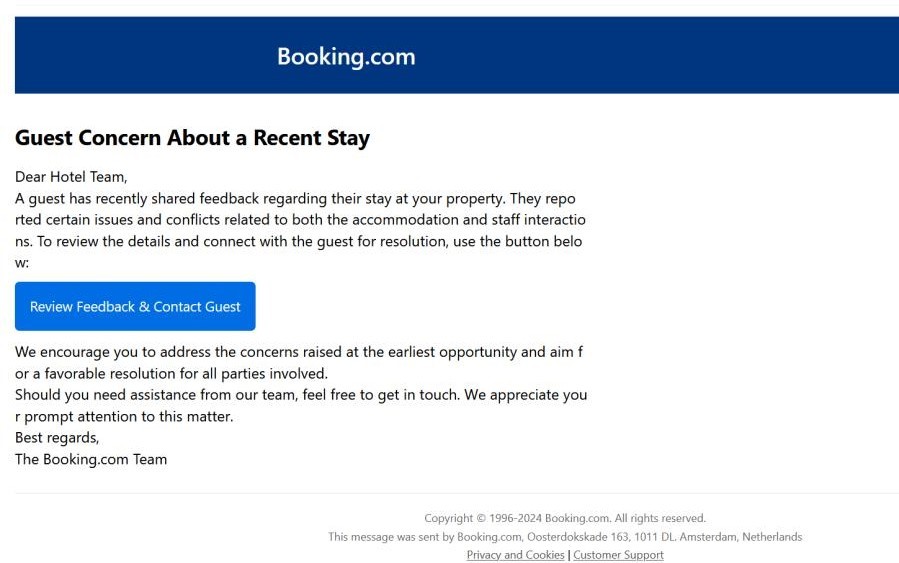

Trang web giả mạo Booking.com với mã CAPTCHA giả

Kỹ thuật ClickFix khai thác tâm lý giải quyết vấn đề của con người bằng cách hiển thị các thông báo lỗi hoặc lời nhắc giả mạo. Những thông báo này hướng dẫn người dùng sao chép, dán và thực thi các lệnh, dẫn đến việc tải xuống phần mềm độc hại. Việc yêu cầu người dùng chủ động thao tác giúp kẻ tấn công dễ dàng vượt qua các biện pháp bảo mật tự động và truyền thống.

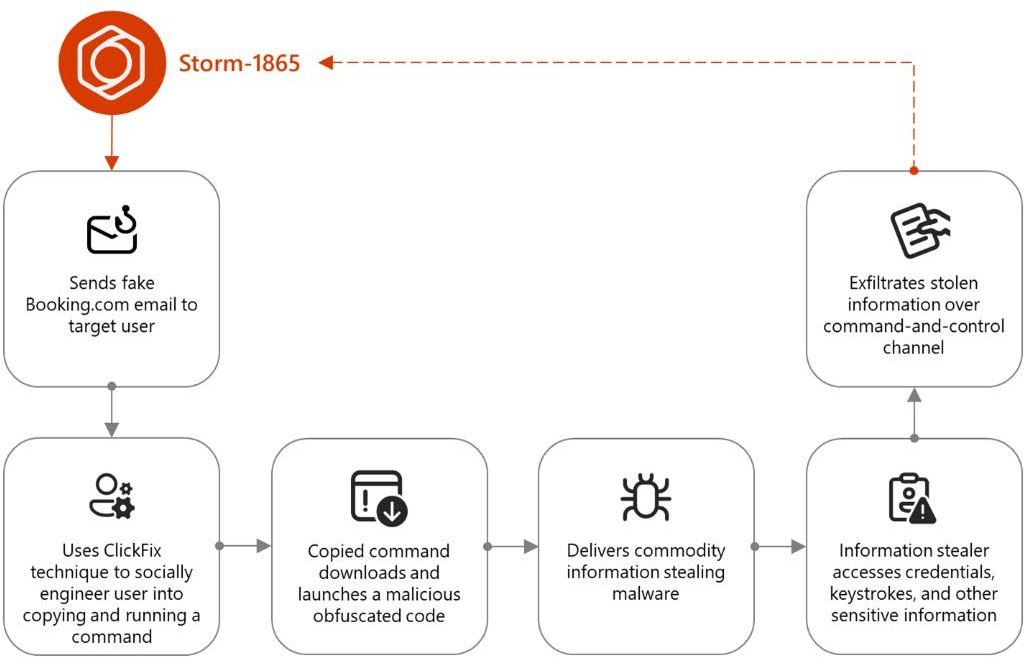

Microsoft xác định nhóm tin tặc Storm-1865 đứng sau các chiến dịch lừa đảo (phishing) nhằm đánh cắp dữ liệu thanh toán và thực hiện giao dịch gian lận. Từ đầu năm 2023, các hoạt động của nhóm này ngày càng gia tăng, chủ yếu thông qua các nền tảng trung gian như đại lý du lịch trực tuyến, sàn thương mại điện tử, và các dịch vụ email phổ biến (Gmail, iCloud Mail).

Sơ đồ minh họa các bước tấn công trong chiến dịch lừa đảo

Microsoft khuyến nghị người dùng cần biết cách nhận diện và phòng tránh tấn công giả mạo:

Kiểm tra địa chỉ email người gửi để đảm bảo tính hợp lệ: Xác nhận email của người gửi: kiểm tra xem người gửi có bị đánh dấu là [External] (bên ngoài), gửi email không thường xuyên, hay lần đầu gửi email cho bạn không. Di chuột qua địa chỉ để kiểm tra toàn bộ địa chỉ email có hợp lệ hay không.

Liên hệ trực tiếp với nhà cung cấp dịch vụ: Nếu nhận được email đáng ngờ, hãy liên hệ trực tiếp với nhà cung cấp thông qua kênh hỗ trợ chính thức được đăng trên trang web của họ.

Cẩn trọng với những lời kêu gọi hành động khẩn cấp hoặc có nội dung mang tính đe dọa: Hãy cẩn thận với các email yêu cầu bạn nhấp vào liên kết, mở tệp đính kèm, hoặc gọi điện ngay lập tức. Tin tặc thường tạo cảm giác cấp bách để nạn nhân hành động mà không kịp kiểm tra tính xác thực.

Kiểm tra kỹ liên kết trước khi nhấp: Đôi khi, các link độc hại được nhúng vào email để đánh lừa người nhận. Bạn chỉ cần nhấp vào link và tin tặc đã có thể tải xuống phần mềm độc hại lên thiết bị của bạn. Trước khi nhấn vào link, hãy kiểm tra toàn bộ URL để đảm bảo địa chỉ hợp lệ. Tốt nhất, hãy truy cập trang web chính thức bằng cách tự tìm kiếm trên trình duyệt, thay vì nhấp vào liên kết trong email.

Kiểm tra lỗi chính tả: Các email lừa đảo thường có lỗi chính tả, bao gồm cả trong nội dung email và trong tên miền hoặc URL như đã đề cập ở trên. Ngoài ra, hãy chú ý đến những lỗi đánh máy tinh vi trong các tên miền hợp pháp, ví dụ như micros0ft[.]com, trong đó chữ "o" đã được thay thế bằng số "0", hoặc rnicrosoft[.]com, trong đó chữ "m" đã được thay thế bằng "r" và "n".

Microsoft khuyến nghị người dùng và các tổ chức áp dụng các biện pháp để giảm thiểu rủi ro từ lừa đảo như triển khai và áp dụng các phương thức xác thực chống lừa đảo cho người dùng để tăng cường bảo mật. Bắt buộc sử dụng xác thực đa yếu tố (MFA) trên tất cả các tài khoản, loại bỏ những người dùng được miễn MFA và yêu cầu MFA với mọi thiết bị, ở mọi nơi, vào mọi thời điểm. Thiết lập cấu hình Microsoft Defender for Office 365 để kiểm tra lại các link nhấp vào. Bật tính năng bảo vệ dựa trên đám mây trong Microsoft Defender Antivirus. Kích hoạt bảo vệ mạng để chặn các ứng dụng hoặc người dùng truy cập các miền và nội dung độc hại trên internet...